Información: snowshoe, el trozo de plástico que habla con nuestro móvil - 19/11/2015 11:00:17

" Imaginad un pedazo de plástico con forma de sello, de esos que usan los notarios para dejar la clásica marca roja en los documentos, que libera contenido especial cuando lo ponemos en la pantalla de un móvil. Eso es SnowShoe.Se trata de un dispositivo que tiene una zona para poder cogerlo con los dedos y una parte plana que deberemos poner en la pantalla del android o iPhone. Esa parte plana contiene una huella digital única que permite ser identificada por el sensor del móvil, liberando así contenido especial que los programadores hayan diseñado anteriormente.

El invento, que fue presentado hace pocos meses y que puede ya solicitarse en su web, fue diseñado para que las tiendas puedan ofrecer descuentos exclusivos o desbloquear cupones, por ejemplo, así como para conseguir habilidades especiales en juegos, desbloquear vídeos en portales multimedia y muchas otras opciones que ya tienen en cuenta en su SDK.

Los programadores tienen acceso a la documentación directamente en su sitio web, donde es posible verificar cómo se comunica la aplicación con el plástico, reconociendo su ID y realizando acciones que dependen de dicho número.

Es como un código QR físico, donde en lugar de usar la cámara se usa el sensor de la pantalla para desbloquear cualquier cosa que el programador haya definido para su aplicación. El problema es que el plástico en cuestión tiene un precio de 20 dólares, por lo que será necesario un proyecto de distribución y marketing extremadamente importante para que la moda tenga el éxito esperado.

Texto escrito en wwwhatsnew.com

Sigue las noticias por twitter.com/wwwhatsnew, Facebook.com/wwwhatsnew o Google Plus.

Ver artículo...

" Fuente Artículo

Que opina? Apple y "goto fail", un fallo de seguridad en SSL/TLS y su posible relación con la NSA - 25/02/2014 2:42:42

" El viernes pasado, Apple lanzaba una actualización urgente para iOS 7. La razón: una vulnerabilidad en el sistema SSL/TLS. Y no una vulnerabilidad cualquiera, sino un fallo muy grave. La librería de Apple no verificaba correctamente la autenticidad de la conexión, de tal forma que alguien podría escuchar sin problemas conexiones aparentemente seguras.La misma vulnerabilidad se ha descubierto también en OS X, y además se ha detectado una enorme coincidencia sobre las fechas en las que ese fallo apareció y filtraciones que conocíamos sobre la NSA y el programa PRISM. Pero no adelantemos acontecimientos.

¿En qué consiste el fallo en SSL/TLS?

Tal y como explicamos en nuestro artículo sobre el funcionamiento de HTTPS, SSL/TLS es un protocolo para cifrar y autenticar las conexiones con un servidor. Cuando te conectas a tu banco no quieres que nadie vea los datos que le estás mandando (cifrado), pero además quieres asegurarte de que estás hablando con el banco y no con un impostor (autenticación).

Para cifrar los datos, el servidor y tu navegador tienen que intercambiar una clave. Para ello, el servidor tiene que enviar unos parámetros iniciales que tienen que ir firmados digitalmente. Esto es, tienen que tener un código que asegure que es el servidor quien te envía los datos.

Esa firma hay que verificarla, y ahí es donde entra el código que veis en la imagen (podéis verlo también en el código fuente de Apple). Seguramente veáis algo raro, y es ese goto fail; duplicado. Algún programador en la sala también se habrá asustado con los gotos, aunque en este caso son una buena práctica (ver capítulo 7 de la guía de estilo de Linux).

La línea duplicada se salta la verificación de la firma y devuelve un código "ok", como si fuese siempre válida.

Frikadas informáticas aparte, expliquemos ese código. Los ifs van actualizando un hash o huella digital. Si fallan, se ejecuta la línea después del if: goto fail, que sale de la función y devuelve el código de error. Sin embargo, el goto duplicado se va a ejecutar siempre. Es decir, que en todo caso salta directamente a la salida y devuelve el código de error, que será 0 (indicativo de "todo ha ido bien").

Casualmente, el código que se salta es el encargado de verificar la firma. Esa línea duplicada se salta la verificación de la firma. Y como el código que devuelve la función es siempre 0, cualquier programa que use esa función pensará que al firma es siempre correcta.

¿Implicaciones? Que alguien podría espiar tus conexiones seguras. Hay que ejecutar un ataque MITM (man-in-the-middle o "hombre en el medio"). Un servidor intercepta las conexiones entre tu navegador y tu banco y modifica los parámetros iniciales de cifrado que te envía el banco antes de que te lleguen. La librería de Apple no verifica la firma y no detecta por lo tanto que los datos han sido modificados por el camino, y la conexión sigue como si no pasase nada. Sin embargo, ese servidor intermedio ahora sabe la clave de cifrado y puede ver qué estás enviando.

¿A quién afecta este fallo?

El fallo está en una librería de sistema de Apple usada por varias aplicaciones, por lo que muchísimos programas para OS X a partir de 10.9 y iOS a partir de la versión 6 están afectados. La actualización de iOS 6 y 7 ya está lista, la de OS X tardará algo más. El fallo no ha sido detectado hasta ahora , aunque había habido algún "aviso" de que algo no iba bien , así que es difícil que haya sido explotado por atacantes.

Para poder usar ese fallo y espiar tus conexiones, el atacante tendría que "ponerse" entre tu ordenador y el resto de Internet. Conectarse a redes WiFi inseguras es una forma de facilitarle las cosas al hacker de turno, así que, como siempre, nada de usar tranquilamente redes abiertas ni protección WEP, como dicen nuestros compañeros de Applesfera.

También podéis ver si vuestro navegador está afectado en gotofail.com. Chrome y Firefox no usan la librería de Apple, así que no deberíais de tener problemas con ellos.

Y la NSA, ¿qué pinta en todo esto?

Al principio del artículo he dicho algo de la NSA. ¿Qué tiene que ver con todo esto?

Lo cierto es que no hay ninguna prueba fehaciente, sólo circunstanciales. iOS 6, la versión en la que se introdujo el fallo, salió en septiembre de 2012. En las diapositivas filtradas de la NSA sobre el programa PRISM, la fecha en la que Apple es añadida al programa es… octubre de 2012. John Gruber plantea varios niveles de paranoia:

¿Conocía la NSA el fallo? ¿Tuvo algo que ver en su introducción?

La NSA no sabía nada.

La NSA conocía el fallo pero no lo usó.

La NSA conocía el fallo y lo explotó.

La NSA introdujo la vulnerabilidad.

Apple introdujo la vulnerabilidad a petición de la NSA.

No podemos hacer más que especular sobre qué posibilidad es la correcta. Yo personalmente apostaría por la 3, pero con matices.

El fallo es sutil, y muy posiblemente fruto de un merge (combinación de dos versiones del mismo archivo) que no se repasó bien. Un desliz. Sin embargo, es lo suficientemente grave como para ser detectado por una herramienta automática de prueba de la NSA. Y con las capacidades de la agencia, es perfectamente posible que lo hayan explotado contra sus objetivos.

Ahora bien, no creo que esto tenga que ver con el programa PRISM. La razón es simple: este programa era de recolección de datos de los servidores de las empresas. La NSA podría haber usado la vulnerabilidad para otros menesteres, como espiar a ciertos objetivos interesantes, pero es difícil que se haya usado de forma masiva, sobre todo sin que nadie se haya dado cuenta.

Lo de la NSA no deja de ser una curiosidad/casualidad. Lo que sí es más grave es que un fallo de este tipo se corrija en un sistema (iOS) y no en otro (OS X), dejando vulnerables a muchísimos usuarios. Y como siempre, la falta de transparencia de Apple al explicar esta vulnerabilidad. En Cupertino tienen un problema con la seguridad: situaciones como esta no pueden volver a ocurrir.

Más información | Imperial Violet | Ashkan Soltani

-

La noticia Apple y ""goto fail"", un fallo de seguridad en SSL/TLS y su posible relación con la NSA fue publicada originalmente en Genbeta por Guillermo Julián.

Ver artículo...

" Fuente Artículo

Que opina usted? Tu smartphone te delata: así siguen tus pasos las empresas y las agencias de inteligencia - 20/11/2015 6:01:39

Ni te estás dando cuenta, pero es probable que alguien en alguna parte sabe que estás exactamente donde estás. Y ese alguien no tiene nada que ver contigo. Solo recolecta datos con la excusa de mejorar un servicio, o luchar contra el terrorismo, o estudiar el comportamiento de los usuarios de móviles. Las excusas no son importantes. Lo que es importante es que nuestra privacidad está una vez más en juego.

Es lo que queda claro cuando uno descubre cosas como las que están ocurriendo en el aeropuerto de Dublín, donde a los pasajeros se las hace un seguimiento indiscriminado a través de sus móviles con el único requisito de que éstos tengan activada la conectividad WiFi o la Bluetooth. Ojo: no es necesario que estén conectados a ninguna red o dispositivo: basta con activarla, y están atrapados.

No es un caso aislado: la monitorización es masivaRory Byrne, experto en seguridad y responsable de SecurityFirst, trataba de explicar cómo funcionan los sistemas de recolección de datos en ese aeropuerto, pero sobre todo exponía que la situación no es un caso aislado, y recordaba casos como uno de los aeropuertos de Canadá en los que los documentos de Edward Snowden dejaron claro que también se aprovechaban estas técnicas para hacer un seguimiento masivo de los viajeros.

Como afirmaba Byrne, "si soy un pasajero, quiero saber cómo se usan mis datos", y esa transparencia es prácticamente inexistente. En el reportaje que apareció en el Irish Independent hace unos días los responsables del aeropuerto de Dublín sí explicaban que se utilizan estos sistemas "para asegurar que los pasajeros no pasan más de media hora en las colas de los controles de seguridad". En sus preguntas a esos responsables, Byrne recibía una respuesta poco clarificadora: "no se recolectan datos personales. Los datos solo se asocian a la existencia de un dispositivo con la conectividad WiFi habilitada. No a su propietario".

@roryireland Rory, there is no personal data collected. The data relates purely to existence of a wifi enabled device. Not who owns it.

— Dublin Airport (@DublinAirport) November 9, 2015

Este experto nos hablaba de cómo estos sistemas están dispersos en todo tipo de ámbitos, y solo podemos esperar a que su presencia sea aún mayor en el futuro. Ya hemos hablado de los Beacons y de ese nuevo compromiso para la privacidad, y las consecuencias son evidentes:

Bienvenido al maravilloso mundo del MLASerá mucho más fácil que tu jefe (o tu marido/mujer) o tu compañía de seguros sepa exactamente dónde estás [...], y aquellos que requieran protección y privacidad en su trabajo, por ejemplo un trabajador social que se cite con una víctima o un periodista que se cite con una fuente tendrán más posibilidades de dejar una huella digital que ponga en peligro a esas personas.

La llamada Mobile Location Analytics (MLA) es conjunto de técnicas que están orientadas teóricamente a comerciantes que pueden lograr informes sobre la actividad de los clientes en base a la recolección de las direcciones MAC WiFi y Bluetooth.

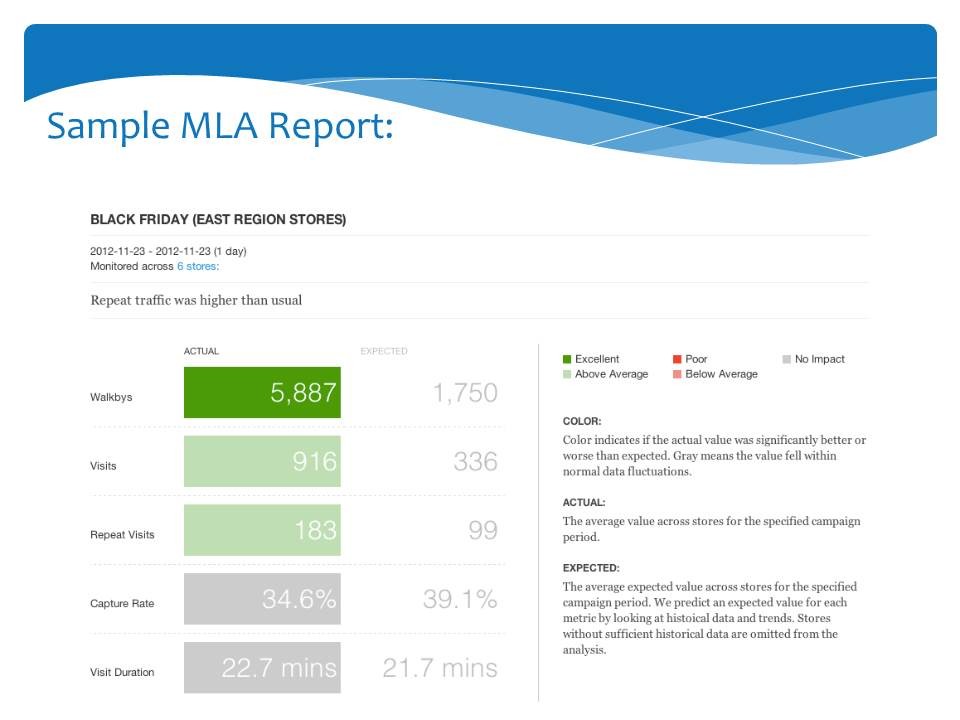

Este es un ejemplo de un informe generado a partir de la recolección de las direcciones MAC Bluetooth y WiFi de los usuarios de dispositivos móviles

Este es un ejemplo de un informe generado a partir de la recolección de las direcciones MAC Bluetooth y WiFi de los usuarios de dispositivos móviles Esos doce dígitos que identifican a cada chipset WiFi y Bluetooth en nuestro teléfono son como la huella dactilar de dichos dispositivos: los identifican de forma única e inequívoca, y es posible recolectar esas direcciones MAC para que cualquier empresa, entidad (o persona) pueda saber qué dispositivos pasan por ciertos sitios, en qué momentos, y cuál es la duración de esa "visita".

En esa recolección de datos solo se transfiere la dirección MAC de nuestro chip WiFi o Bluetooth, sin más. No hay números de teléfono ni correos electrónicos asociados a nuestros dispositivos que se transfieran como parte de esa recolección de datos. Lo que sí se puede deducir a partir de esa información es el fabricante de nuestro dispositivo, ya que a cada uno se le conceden cierto rango de direcciones MAC.

El objetivo de esa recolección es según las compañías que lo utilizan el de "entender mejor la experiencia de cliente", de forma que se puedan extraer datos sobre cuáles son las zonas de la tienda más visitadas, cuánto tiempo esperamos en la cola, o si es posible mejorar potenciales planes de evacuación. Todos buenos argumentos que no dan respuesta a algo inexcusable:

Que no tenemos ni idea de que lo están haciendo. Nadie nos está avisando.

¿Cómo evitar esa recolección de datos?Existen, eso sí, algunos Códigos de Conducta para el MLA (PDF) en el que las compañías que lo firman renuncian a la recolección de esos datos en los dispositivos que hacen el "opt-out" (baja) de estos sistemas.

La MAC se almacena sí, pero solo con el objetivo de descartarla en caso de formar parte de algún informe, y hay disponible un formulario que permite que cualquiera pueda encontrar la dirección MAC WiFi y la MAC Bluetooth de sus dispositivos para añadirla a esa baja de estos sistemas de recolección.

La forma más sencilla de evitar este tipo de recolección de datos es no obstante simple: tendremos que desactivar la conectividad WiFi o la Bluetooth en nuestros smartphones -u otros dispositivos móviles y aquí hay que tener en cuenta a los smartwatches-, algo que lógicamente tiene una contrapartida importante: la de que no podremos acceder a parte de las prestaciones y funcionalidades de estos dispositivos.

De hecho desactivar esa conectividad no nos libra de ese asalto a nuestra privacidad, y hay otras muchas formas de hacer un seguimiento de los usuarios. Ocurre desde luego con las cámaras de videovigilancia que encontramos en centros comerciales, aeropuertos, estaciones de trenes y otros muchos establecimientos públicos que eso sí, tienen la obligación de mostrar advertencias de la existencia de esas cámaras.

Pero también hay métodos menos conocidos como el uso de los llamados IMSI-catchers (International Mobile Subscriber Identity), dispositivos que permiten espiar la actividad telefónica e interceptar el tráfico de datos y voz de estos dispositivos y su geolocalización. Un buen ejemplo de este tipo de soluciones es Stingray, ese desarrollo utilizado por el FBI y por los cuerpos de seguridad en Estados Unidos que como se ha demostrado sí puede ser utilizado para luchar contra el crimen.

Y luego estamos los usuarios, por supuesto, que instalamos numerosas aplicaciones en nuestros smartphones y no prestamos atención a los permisos que concedemos a esas aplicaciones. En Android la cosa es especialmente llamativa y tenemos un buen ejemplo con lo que ocurrió con el escandaloso problema en Swype, que registraba nuestra localización 4.000 veces al día, pero en iOS no están exentos de estos problemas, y lo demostró recientemente Facebook.

Pero es que a esas aplicaciones que recolectan la información de forma poco transparente se unen las que lo hacen como parte de su funcionalidad. La localización pasiva de la que hablábamos el año pasado ha sido durante años el pilar de servicios como Foursquare, y que también ha derivado en la llamada localización ambiental en las que la aplicación nos conecta a usuarios que están cerca de nosotros y con los que tenemos intereses comunes. Aquí hay ejemplos como Highlight, Sonar o Banjo, pero desde luego la más conocida es probablemente Tinder, esa aplicación de ligoteo que se convirtió en un fenómeno de la movilidad con rapidez.

Así pues, aunque es evidente que no podemos controlar todos los parámetros que permiten tratar de espiarnos -eso nos convertiría en Quijotes digitales- sí que podemos tratar de tener algo de sentido común y cuidar y mimar nuestra privacidad.

En la nueva versión de Android podremos gestionar de forma muy potente qué permisos concedemos a cada aplicación. ¿Que no quieres que este juego acceda a tu posición GPS o que esa herramienta pueda acceder a tus fotos? Ya tienes la posibilidad de vetar esos accesos.

En la nueva versión de Android podremos gestionar de forma muy potente qué permisos concedemos a cada aplicación. ¿Que no quieres que este juego acceda a tu posición GPS o que esa herramienta pueda acceder a tus fotos? Ya tienes la posibilidad de vetar esos accesos. En Android 6.0 Marshmallow han aparecido los controles finos de permisos para las aplicaciones -lástima que esas mejoras vayan a tardar en llegar a los usuarios muchos meses-. Obviamente tenemos también la capacidad de no instalar y usar aquellas aplicaciones que abusen de esos permisos.

Pero además podemos acceder a terminales que precisamente tratan de darnos aún más garantías en estos temas. El Blackphone es el ejemplo más claro de esa ambición por la privacidad y la seguridad, y aunque está más orientado a usuarios empresariales -hace poco se ha lanzado el Blackphone 2-, sus prestaciones son útiles para todo tipo de usuarios. Nos toca mover ficha.

Imagen | Gilles Lambert | Kazuend | Anna Dziubinska

En Xataka | Localización del usuario en el móvil: Tres exigencias para fabricantes y operadoras

También te recomendamos

"El cifrado no significa que la comunicación sea totalmente segura" Entrevista con Phil Zimmermann

Silent Circle renueva su apuesta por la privacidad con el Blackphone 2

Cómo sacarle todo el partido al doble sintonizador de tu televisor

-

La noticia Tu smartphone te delata: así siguen tus pasos las empresas y las agencias de inteligencia fue publicada originalmente en Xataka por Javier Pastor .

Consulte Información de Gana lo que quieras El Marketing y Hacer un Emprendimiento

Consulte la Fuente de este Artículo

No hay comentarios:

Publicar un comentario